Check Point Firewall

Check Point kurumsal ağlarda en çok tercih edilen 3 güvenlik duvarından biridir. Sektörün ilk stateful güvenlik duvarı (FireWall-1 1993) Check Point tarafından üretilmiştir.

Bu uzun mazi; tecrübe ve güvenlik seviyesinin yüksek olması avantajını doğurmuştur. Fakat bu uzun mazinin elbette dezavantajlar da vardır. Diğer rakipleri tamamen webden yönetilebilirken (tabii cli kadar esnek olunamadığı durumlar oluyor), Check Point güvenlik duvarının halen bir masaüstü uygulaması hatta birkaç masaüstü uygulaması aracılığıyla yönetilebilmektedir.

Daha önce Fortigate / Palo Alto kullanmış ve bunların kullanımına alışmış kişilerin, Check Point’e sempati duyması biraz zor olabilir.

Check Point Firewall Troubleshoot Araçları

Checpoint firewall’da 2 cli kabuğu bulunmakta. Birincisi Gaia clish ikincisi expert. Gaia Clish varsayılan kabukdur. Tüm cihaz konfigurasyonları bu kabuk aracılığıyla yapılır. “show route” “show configuration” gibi komutların çalışıtrılabildiği, cihaz network interface ve statik, dinamik routinglerin yapılabildiği arayüzdür. Hostname, snmp, vrrp gibi ayarlar da yine clish ile yapılabilmektedir.

Expert ise cihaz üzerindeki GaiaOS ile etkileşimin yapılabildiği daha sınırsız bir kabuktur. Burada tcpdump, watch ethtool, ls, pwd ,mv ,rm rf gibi alışageldiğimiz unix/linux bileşenleri kullanılabilmektedir. Dolayısı ile troubleshoot yapmak için Expert modu güzel araçlar sunmaktadır.

Clish komutları

show configuration

firewall üzerinde çalışan konfigurasyonu döker. show ile dökebileceğiniz diğer şeyleri görmek için show + tab ile ilerleyebilirsiniz.

arp –an

arp tablosunu gösterir

Checkpoint firewall’a ssh ile login olduktan sonra clish kabuğuna düşersiniz. clish’da iken expert komutu ile expert modunu açabilirsiniz.

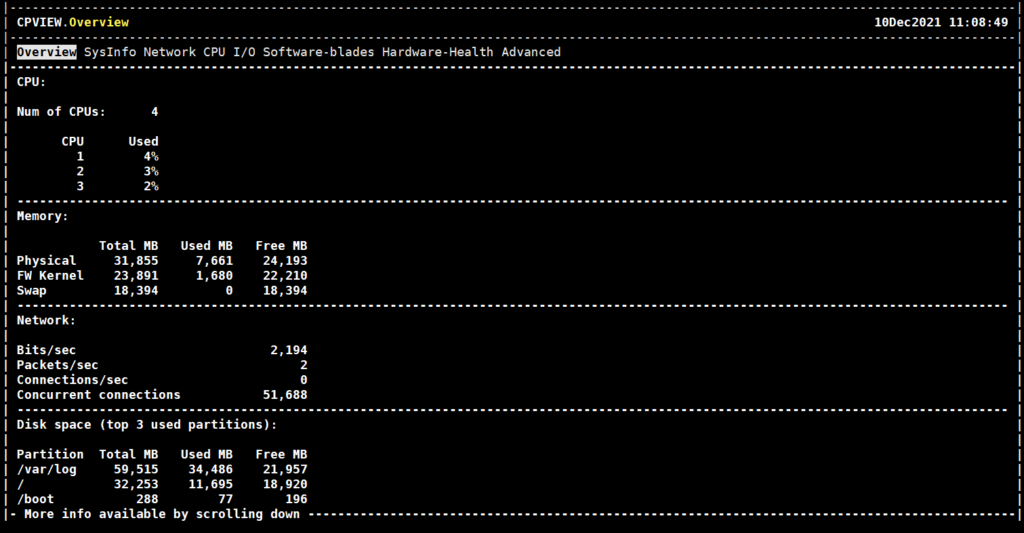

cpview

Check Pointin CLI’ini diğer firewallar bir adım öne çıkaran bir uygulamadır cpview. Hem clish hem de expert kabuklarında çalışır. Cihaz hakkındaki herşeyin görülebileceği bir özet arayüz sunar. Mouse hareketleri ile üst menüde gezip cihaz hakkındaki istatistiklere, kullanım rakamlarına ulaşabilirsiniz.

Expert Komutları

cphaprob stat

HA durumunu gösteren komuttur. Cluster Mode bilgisini, aktif pasif cihaz durumunu, son failover’en neden yaşandığını ve ne zaman yaşandığını ve kaç kez failover olduğu bilgisini bu komut çıktısında görebilirsiniz.

route –n

Kernel IP routing tablosundaki, Destination, Gateway, Genmask, Flags, Metric, Ref, Interface bilgilerini yazdıran komuttur.

ifconfig

epey tanıdık bir komut açıklama yazmasam da olur sanırım 🙂

Packet Capture Komutları

tcpdump -i eth1 host 13.71.66.71

eth1 porta girip çıkan 213.71.66.71 IP adresli paketleri gösterir

tcpdump -i eth1 port 3333

eth1 portunda kaynağı veya hedefi 3333 olan paketleri gösterir

tcpdump -i any 'udp && src host 121.121.121.121'

herhangi bir interfaceden kaynağı 121.121.121.121 olan udp paketleri gösterir

tcpdump programı ile ilgili internette birçok örnek bulabilirsiniz.

fw ctl zdebug +drop

herhangi bir sebepten dolayı droplanıpda, loglanmayan paketleri bu komut ile görebilirsiniz. Bazen Logs & Monitor tabında izinlenmiş gibi görünen paketler aslında droplanmış olabilir. Sonuna “| grep 13.7.19.97” gibi bir option ile droplanan paketler içerisinde IP adresi vb. Filtreler koyabilirsiniz.

fw monitor

fw monitor -e “(host(192.168.1.111) and host(192.118.214.101)) , accept;” -o /var/log/fw_droppackets.cap

Yukarıdaki komut, komut içerisinde belirtilmiş IP adresleri arasındaki “accept” olan trafiği /var/log altındaki fw_packets.cap dosyasına kaydeder.

Nispeten Sık Yaşanan Ciddi Sorunlar ve Çözümleri

Localpolicy yüklenmesi

Bazı durumlarda Checkpoint güvenlik duvarı üzerindeki konfigurasyonu kaybedebiliyor (Ani elektrik kesintisi veya başka kararsız durumlarda). Bu durumlarda cihaz ayakta, console ile bağlanılabiliyor, internete ping atabiliyor fakat ssh / gui’den erişilemiyor olabiliyor. Bu gibi durumlarda cihaza console ile bağlanıp “fw unloadlocal” komutu ile local policy silinip, smartconsole’dan tekrar policy basılabilir.

Vpn Acceleration’un Random Packet Droplaması

Özellikle checkpoint to checkpoint (site to site ipsec) VPN’lerde bazı sistemlerin bazı trafikleri silent drop ile düşürülüyor ise, detayına girmeyeceğim, vpn acceleration teknolojisinden kaynaklanıyor olabilir.

Sorun yaşanan cihazlarda “vpn accel off” komutunu çalışıtrıp bu droplamanın bitip bitmediğini denetleyin. Sorunun çözüldüğüne kanaat getirirseniz “vpn accel off” u kalıcı hale getirmeniz gerekmektedir. Aksi takdirde her reboot sonrası vpn acceleration tekrar açılacaktır.

“vpn_accel=0” satırını fwkern.conf ($FWDIR/boot/modules altında) dosyasına eklemeniz durumunda vpn acceleration kalıcı olarak kapatılacaktır. Cihazı reboot etseniz de tekrar aktif hale gelmez.

Bu işlemi yapmak için:

1. Expert modda iken;

Expert# echo vpn_accel=0 >> $FWDIR/boot/modules/fwkern.conf

Komutunu çalıştırın.

2. Aşağıdaki komutla satırın doğru eklendiğini teyit edin.

Expert# cat $FWDIR/boot/modules/fwkern.conf

Eğer HA bir yapıya sahipseniz vpn acceleration’u standby cihazda da aynı şekilde kapatmanız gerekir.

External Link: https://sc1.checkpoint.com/documents/R81.10/WebAdminGuides/EN/CP_R81.10_Gaia_AdminGuide/Topics-GAG/Gaia-Overview.htm

Diğer Network Güvenliği kategorisindeki yazılar burada.