İnternet dünyasında artan güvenlik ihtiyacı ve daha güvenilir online hizmet talepleri HTTPS protokolü kullanımı son derece yaygınlaştırmıştır. Öyle ki artık Google HTTPS hizmet vermeyen web sayfalarını aramalarda arka sıralara göndermektedir. SSL sonlandırıcı olarak kullanılabilen F5 BIG-IP kurumsal ağlarda en çok tercih edilen cihazlardandır.

Bu yazıda bir sertifika otoritesinden (godaddy, let’s encrypt, e-tuğra, DigiCert SSL vb.) satın alınan *.pfx formatında bir SSL sertifikasının F5 BIG-IP cihazına nasıl import edileceği anlatılır. Ayrıca içe aktarılan bu sertifikayı kullanarak SSL profili oluşturmayı ve sonrasında oluşturulan SSL profilini bir virtual server’da nasıl kullanabileceğinizi özetleyeceğim.

Eğer “HTTPS redirection neden ve nasıl yapılır?” sorularının cevabına ihtiyacınız varsa şu linkteki: https://alperensoyalp.com/f5-irule-redirect-ip-kisitlama-vb-ornekler/ anlatımın 2. başlığını okuyabilirsiniz.

F5 BIG-IP’de SSL Sertifikasının İçeriye Aktarılması:

- “*.pfx” formatında üretilen sertifikanızı sertifika sağlayıcınızdan indirdikten sonra;

- System › Certificate Management > Traffic Certificate Management > SSL Certificate List altına gidin.

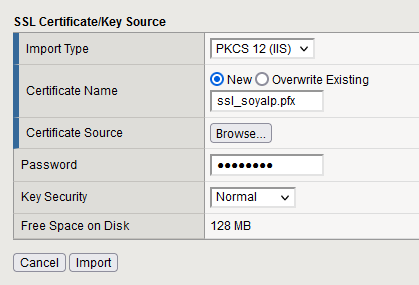

- Sağ üstte Import butonuna basın > Import Type : PKCS 12 (IIS) seçin.

4. Bu sertifikaya bir isim verin > PFX sertifikasını seç upload et > içe aktarım şifresini girin > import butonuna basın.

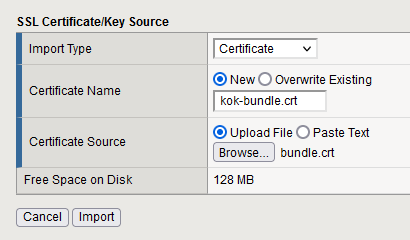

Güncel işletim sistemleri ve tarayıcılar web uygulamasını güvenli olarak sınıflandırmak için SSL zincirinin tamamlanmış olup olmadığını da kontrol eder. Bu zinciri tamamlamak için sertifika ürettirdiğiniz sertifika otoritesinin kök sertifikasını da F5’de içeri aktarmak durumundasınız. SSL zincirinin tamamlanması için “kök sertifika + ara sertifika + abone sertifikası” şeklinde zincir tamamlanmalıdır. Sizin için üretilmiş olan indirdiğiniz “*.pfx” formatındaki sertifika muhtemelen “ara sertifika + abone sertifikasını” içerir . Eğer durum böyleyse “kök sertifika” sertifika otoriteniz tarafından size ayrıca indirilebilir olarak sunulacaktır. (bu kök sertifikanın godaddy’deki ismi bundle.crt). SSL zinciri konusunda detaylı bilgi için: ssl.com tıklayın.

5. Kök sertifikayı import etmek için tekrar Import > Import type certificate > bu sertifikaya bir isim verin > bundle.crt sertifikasını seç upload et > import butonuna bas.

İhtiyaç duyduğumuz 2 sertifikayı da içeri aktardıktan sonra Virtual Server’a takacağımız SSL profilini oluşturmaya başlayabiliriz.

F5 SSL Profili oluşturma

- Local Traffic › Profiles > SSL > Client altına gidin ve Create butonuna basın.

- Bu SSL profiline bir isim verin (benimsslprofilim) configuration kutusunun sağ üst kısmındaki > custom tick’leyin. > Certificate key chain kısmındaki Add butonuna basın.

- Ardından Gelen Pop-up pencerede; Certificate kısmından ilk aşamada içe aktardığınız *.pfx sertifikasını (ssl_soyalp.pfx) seçin. > key kısmından aynı şekilde ilk aşamada içe aktardığınız *.pfx (ssl_soyalp.pfx) sertifikasını seçin. > chain kısmından ikinci aşamada içe aktardığınız *.crt (kok-bundle.crt) sertifikasını seçin. içe aktarım şifresini girin ve Add butonuna basarak güven zincirin içeriğindeki sertifikaları onaylayın.

- Sertifika bu şekilde virtual servere eklemeye hazır. Ek bazı ayarlara son kısımda değineceğim.

SSL sertifikasının Virtual Server’a takılması

- HTTPS hizmet verecek üzere bir virtual server oluşturduğunuzu varsayalım.

- Bu Virtual server’ın Service port’u 443 olsun.

- Local Traffic › Virtual Servers > Virtual Server List › Sizin_Oluşturduğunuz_VS altında Configuration kısmına gelin.

- Sonrasında SSL Profile (client) kısmındaki Available görünen bir önceki aşamada oluşturduğunuz SSL profilini (benimsslprofilim) seçip “<<” butonu ile Selected kısmına atın.

- Update butonuna basarak işlemi tamamlayın.

Bonus Bilgi:

Bazı durumlarda bir virtual serverdan birden çok domaine ait web uygulaması sunulabilmektedir. Bu gibi durumlarda bu 2 domain için de SSL offload işleminin yapılmasını istiyorsanız sertifikalardan birini SNI (default) olarak işaretlemeniz gerekmektedir. Aksi takdirde Virtual server > SSL Profile (client) kısmından 2. sertifikayı seçip Update ederseniz hata alırsınız.

Bir SSL Profilini SNI olarak seçmek için:

- Local Traffic › Profiles > SSL > Client altına gelip SNI default olarak işaretleyeceğiniz sertifikanın içine girin

- Sonrasında Configuration kısmının hemen yanından Basic yerine Advanced seçin

- Aşağıda gelen seçeneklerden “Default SSL Profile for SNI” kısmındaki enabled butonunu tikleyin. Sonra Update butonuna basın.

SSL Güvenlik Sıkılaştırması:

Zafiyete sebep olduğundan dolayı kapatılması tavsiye edilen SSLv3, TLSv1.1 ve TLSv1’i kapatmak için:

- Local Traffic › Profiles > SSL > Client altından ilgili SSL profilini seçin.

- Configuration kısmının hemen yanından Basic yerine Advanced seçin

- “Options List” kısmında Available Options altında bulunan kısımdan “No TLSv1.1 , No SSLv3, No TLSv1” seçimlerini teker teker yapın. Her seferinde alttaki “Enable” butonuna basın. Bu işlemi yaptığınızda seçim yaptığınız option’un “Enabled Options” altına geldiğini göreceksiniz.

- Devamında “Update” edip yaptığınız ayarları kaydedin.

F5 lb de hizmet sertifikalarının süresi dolmuş uyarı e-postasını nasıl gönderirim?

Merhaba,

Şöyle bir KB buldum konuyla ilgili https://my.f5.com/manage/s/article/K15288 inceleyebilirsiniz.