Pandemi sebebiyle uzaktan çalışmaların yaygınlaştığı ve dolayısı ile SSL VPN kullanımının tüm kurum ve kuruluşlar için en yüksek seviyelerde olduğu günlerdeyiz. Bu kategorideki bir önceki yazımda Fortigate SSL VPN kurulum ve konfigürasyonunu detayları ile anlatmaya çalışmıştım. Bu yazıda ise bir önceki yazıda araya sıkıştırmak istemediğim kadar detaylı ve kritik bir konudan bahsedeceğim: SSL VPN ayarlarında Two-Factor Auth konfigürasyonun nasıl yapılacağı. Fortigate two factor authentication

Bu yazıyı yazarken elimin altında Symantec VIP Access olduğu için Radius server olarak bunu kullandım. Siz de herhangi bir <tek kullanımlık şifre> <one time password> <OTP> üretme yeteneği olan bir Radius server kullanabilirsiniz.

Bu yazı iki faktörlü doğrulama için bir sunucunun (Radius özelliği olan) nasıl kurulacağını anlatmaz. Hâlihazırda bu amaçla kullanabileceğiniz çalışan bir sunucunuzun olduğu varsayılmıştır. Bu yazı Fortigate firewallda SSL VPN kurulumunu da anlatmaz. hâlihazırda kullanıcıların 2FA olmadan sorunsuz bağlanabildiği SSL VPN ayarlarının olduğu da varsayılmıştır.

Aşağıdaki aşamaları takip ederek 2FA için kullanacağınız Radius sunucunuz ile Fortigate güvenlik duvarınızın SSL VPN’i entegre edebilirsiniz.

1. Fortigate’te RADIUS Server oluşturun

- User & Device> RADIUS Servers menüsüne gelin, Create New butonuna basın

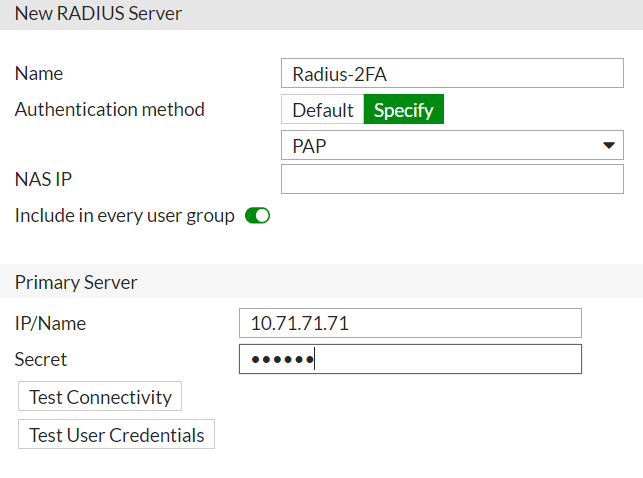

- Açılan ekranda aşağıdaki gibi Name kısmından herhangi bir isim verin, Authentication method kısmında Specify butonuna basın ve PAP seçeneğini seçin (Symantec VIP Access için PAP protokolü çalışabildi, sizin kullanacağınız Radius server’a göre bu kısmı değiştirmeniz gerekebilir.)

- NAS IP boş bırakabilirsiniz (Bu da yine Symantec VIP Access için geçerli bir durum olabilir. Eğer karşı sunucu bir NAS ip’sini mutlaka istiyorsa bu kısma Firewall üzerinde tanımlı herhangi bir L3 interface’in ip adresini yazabilirsiniz.

- Include in every user group enable edin.

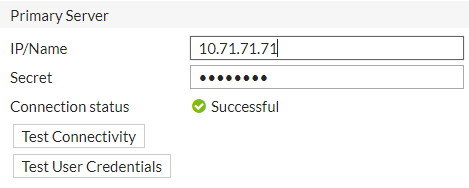

- Primary server kısmında Radius server’ınızın IP adresini ve Shared secret yazıp test connectivity butonuna basın.

Successful yeşilini gördüyseniz güzel. Görmediyseniz hemen endişelenmeyin 🙂 Fortigate Web GUI de görünmeyen ama neyseki CLI’dan yapabileceğimiz bazı ayarlar var. Bunlardan ihtiyaç duyma olasılığınızın en yüksek olduğu ayar da muhtemelen Radius sunucumuzun servisinin portunu belirttiğimiz kısım. Aşağıdaki komutları kullanarak Fortigate’in Radius sunucusuna bağlanmak için kullandığı (hedef) portu değiştirebilirsiniz: (varsayılan port 1812 veya 1813, aşağıdaki ayarla bunu 1871 oarak değiştirebiliriz.)

#config user radius

#edit Radius-2FA

#set radius-port 1871

#end2. VPN Timeout süresini uzatın

Fortigate SSL VPN bağlantı aşamasında varsayılan timeout süresi 5 saniye. Fakat bu süre tek kullanımlık şifrenin oluşturulması veya SMS ile size gelmesi ve girilebilmesi için yeterli bir süre değil. Bunu aşağıdaki konfigürasyonla 60 saniyeye çıkarın.

#config system global #set remoteauthtimeout 60 #end

3. User Group oluşturun

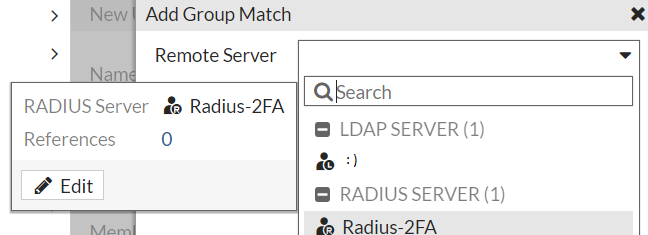

- User & Device> User Group menüsüne gidip Create New butonuna basın.

- Bir isim verin, Type kısmından Firewall seçin.

- Remote Group altında Add butonuna basın ve 1. Aşamada oluşturduğunuz Radius serverı seçin (Radius-2FA)

- OK ve OK butonlarına basarak yapılan ayarları kaydedin.

4. Oluşturduğunuz bu User gruba IPv4 policy yazın

- Incoming interface SSL-VPN tunnel interface (ssl.root)

- Source : Symantec-Rad olacak şekikde bir IPv4 policy oluşturun.

- Destination iç ağınızdaki herhangi izin vermek istediğiniz bir yer olabilir. Policy enabled şekilde olduğundan emin olun ve kaydedin.

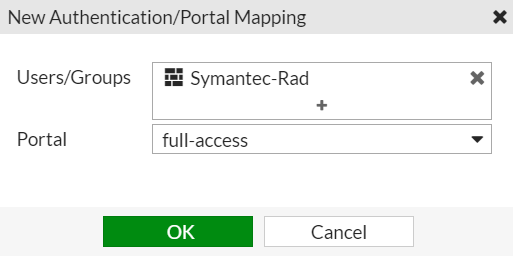

4. SSL VPN Auth/Portal mapping ayarları

- VPN > SSL-VPN Settings menüsüne gelin.

- Authentication/Portal Mapping kısmında Create new butonuna basın.

- User/Groups kısmında 3. Aşamada oluşturduğunuz grubu seçin ve Portal kısmından bu gruptaki kullanıcıların hangi portalı kullanacaklarını seçin

- OK ve OK basarak ayarları kaydedin.

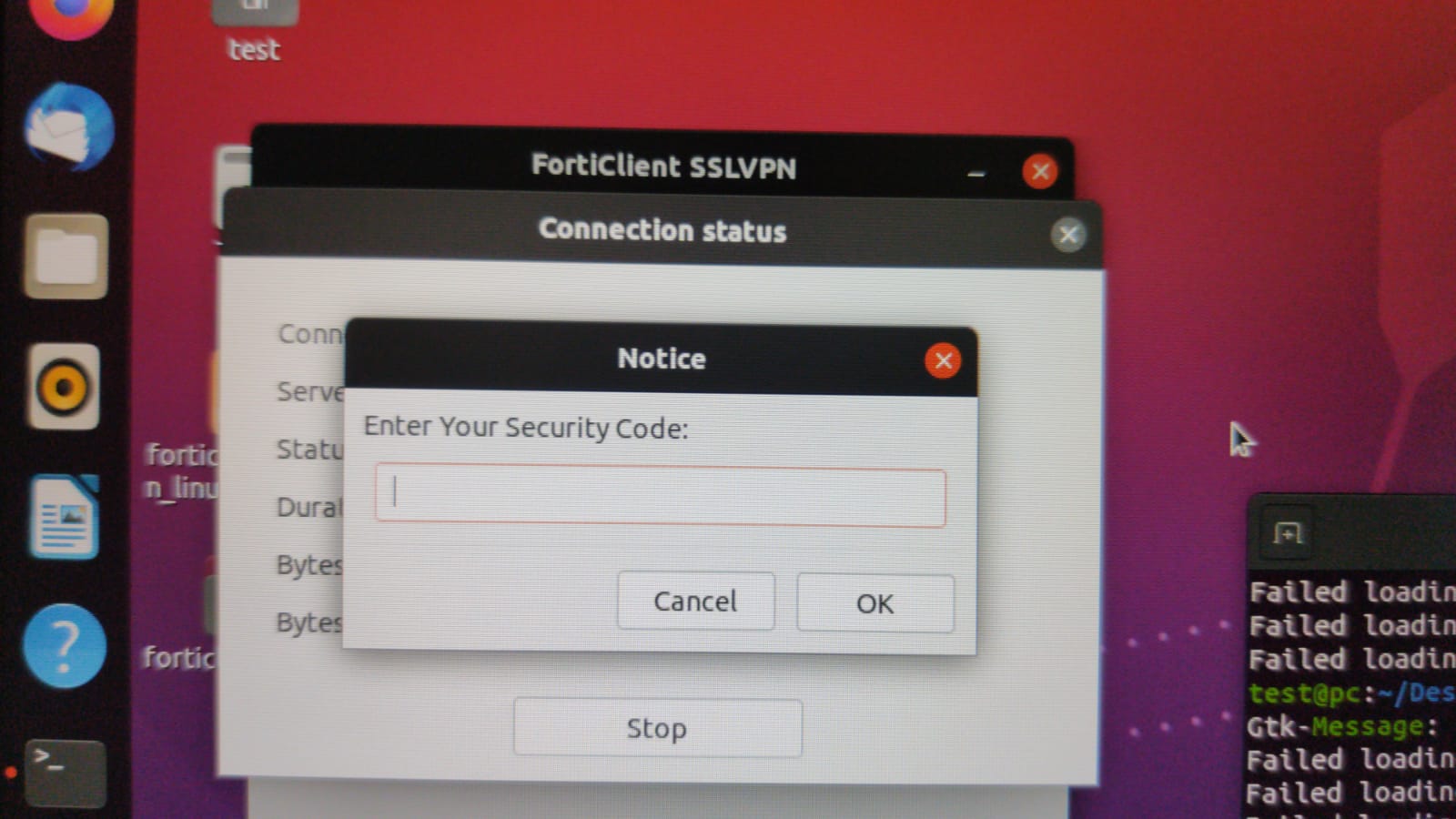

Tüm ayarlar tamam, Test edebilirsiniz. Bu ayarlar sonucunda Forticlient Windows, Forticlient Android ve Forticlient Native VPN for Linux uygulamaları test edilmiş ve sorunsuz sekilde çalıştığı görülmüştür.

Fortigate two factor authentication

Ref: help.symantec.com

Eline sağlık Alperen hocam.

Faydalı bri eser eline sağlık Alperen hocam.

🙂 Teşekkür ederim