Serinin bir önceki yazısında Fortigate CLI ‘da sniffer ve kullanımından bahsetmiştik. Bu yazıda ise sistemsel sorunların, L2-3-4-5-7 katmanlarda yaşanabilecek bazı sorunların tespit edilmesinde yardımcı olabilecek CLI komutlarını inceleyeceğiz.

Layer 1 – Fiziksel Katman incelemesi

Get system interface transciever : takılı SFP modüller hakkındaki marka/model/seri no/sıcaklık/gerilim bilgileri görebileceğiniz komut. Eğer SFP takılı olmasına rağmen “Interface port5: SFP or QSFP transceiver is not detected.” Çıktısını görüyorsanız, SFP arızalı veya desteklenmiyor olabilir. (Bu komut: 100D, 240D, 1500D, 3700D, 3810D and 3815D modellerinde çalışır.)

Diagnose hardware deviceinfo nic : takılı network interface cardları gösterir, yani tüm fiziksel arayüzleri.

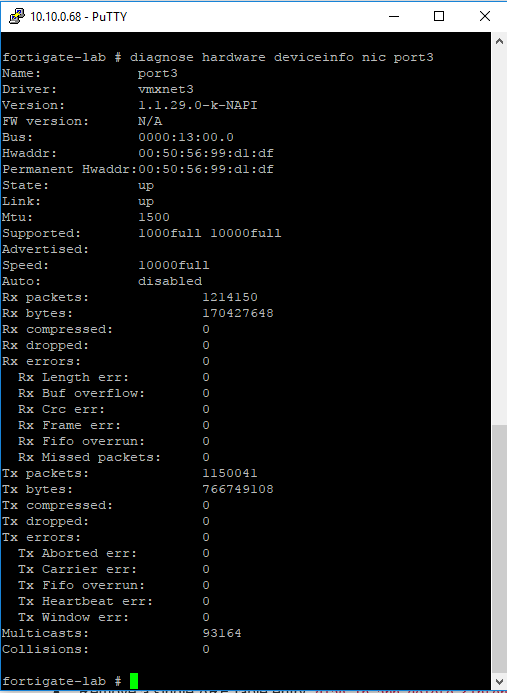

Diagnose hardware deviceinfo nic port32 : bir önceki komutun sonuna bir port numarası belirtildiğinde, o porta ait tüm interface verilerini gösterir. Portun durumu, hızı, duplex bilgisi, mac adresi, Mtu boyutu, desteklediği hızlar, sürücü modeli, gelen giden paketlere ait drop – error bilgileri ve daha birçok bilgi edinilebilir. Aşağıdaki görselde örnek bir çıktıyı inceleyebilirsiniz:

Layer 2 – Veri Bağlantı Katmanı incelemesi

Get system arp : Arp tablosunu gösterir

Diagnose ip arp delete <interface adı> <IP.adresi> : Belirtilen interfacedeki belirtilen IP.adresini arp tablosundan siler

Diagnose ip arp add <interface adı> <IP.adresi> <mac adresi> : belirtilen mac adresini ve bu mac adresli cihazın IP adresini arp tablosuna ekler.

Diagnose ip arp list : arp önbelleğini gösterir

Execute clear system arp table : arp tablosunu siler

Layer 3 – Ağ Katmanı incelemesi

Routing

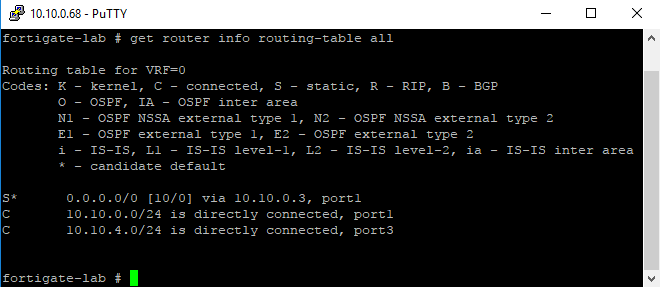

Get router info routing-table all : static ve dinamik route’ları gösterir. S,C,O,R gibi kısalmalarla o routingi nerden öğrendiğini belirtir.

Get router info routing-table database : routing databasini gösterir. Burada herhangi bir nedenle aktif olmayan routeları da görebilirsiniz.

Get router info routing-table details <IP.adresi> : routing tablosundaki bir girdi ile ilgili detayların gösterir, administrative distance, metric vb. veriler bulunur.

IPsec

Get vpn ipsec tunnel summary : tüm IPsec tunellerini özet şeklinde gösterir.

Get vpn ipsec tunnel details : IPsec tuneller hakkında detay bilgileri, tx/rx paket sayılarını ve bu paketlerde oluşan error sayılarını görebilirsiniz.

Layer 4 – Ulaşım (Taşıma) katmanı

Firewall – Oturum

Get sys session list : açık oturumları liste şeklinde gösterir. Protokol tipi, IP – NAT bilgileri görülebilir.

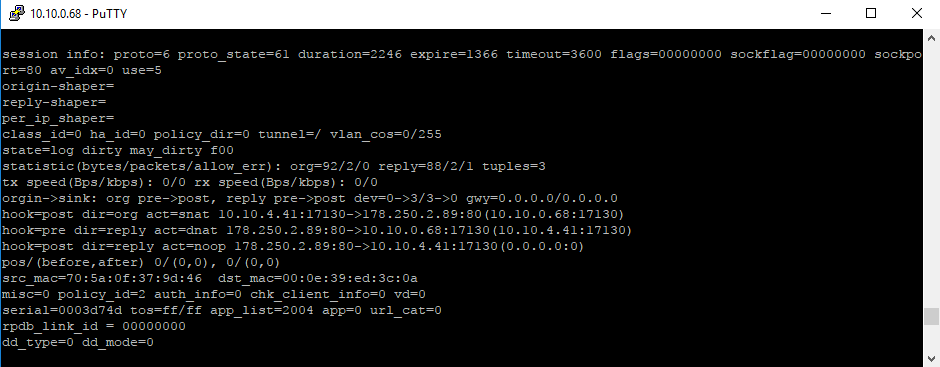

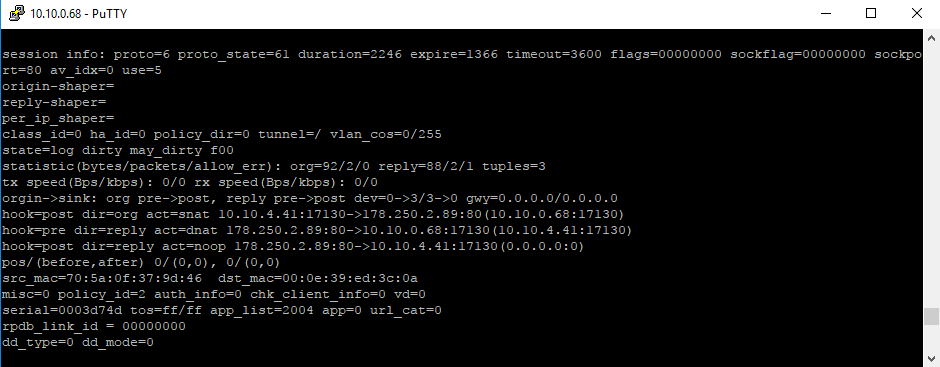

Diagnose sys session list : get system session list çıktısının ham halidir, bir session hakkında tüm bilgiler bu komut ile incelenebilir.

Normal şartlar altında güvenlik duvarı üzerinde binlerce, onbinlerce session (oturum) olduğundan yukarıda gösterilen komutların çıktısının incelenmesi neredeyse imkansız. Bu yüzden Fortigate CLI ‘da session filtreleri sayesinde oluşturulacak çıktıları azaltıp sizi hedefinize daha kolay ulaştırabilecek çıktıları inceleyebilirsiniz.

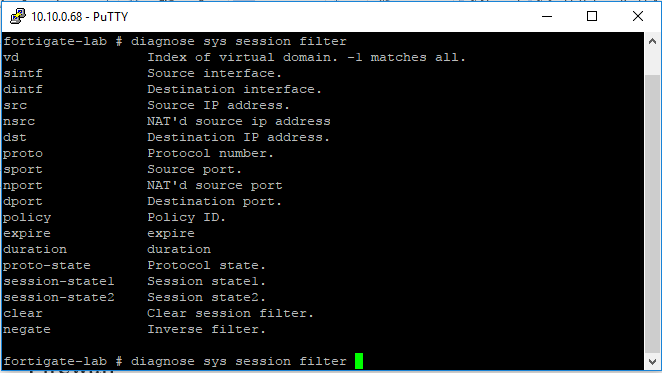

Session filter (oturum filtresi) kullanımı

Aşağıdaki görselde de görülebileceği gibi oturum filtresi olarak: virtual domain, kaynak arayüz, hedef arayüz, kaynak ip, hedef ip, NAT ip, kaynak ve hedef portları vb. kullanılabilir.

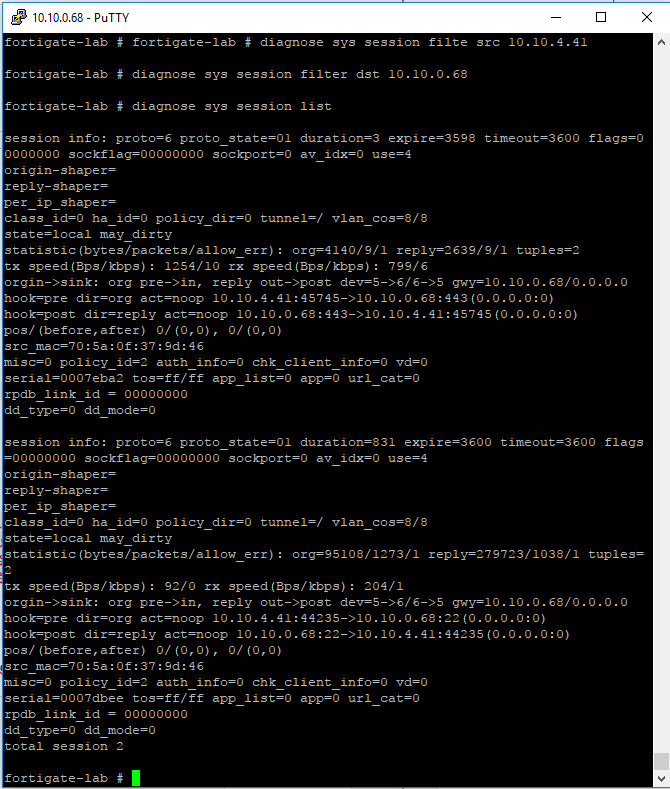

Öncelikle kullanmak istediğimiz filtreleri aşağıdaki gibi belirtip, sonrasında tekrar #diagnose sys session list komutu ile filtrelenmiş çıktıyı inceleyebiliriz. Aşağıdaki örnekte kaynak ip adresi 10.10.4.41 hedef ip adresi 10.10.0.68 olan sessionlar filtrelenmiş ve çıktısı gösterilmiştir.

fortigate-lab # diagnose sys session filte src 10.10.4.41

fortigate-lab # diagnose sys session filter dst 10.10.0.68

fortigate-lab # diagnose sys session list

Bir filtre ile işiniz bittiği zaman filtreleri sıfırlamayı unutmayın; önceki filtrelemeleri kaldırmak için kullanılacak olan komut #diagnose sys session filter clear

Layer 5 – Oturum Katmanı incelemesi

Fortinet Single Sing On (FSSO)

FSSO ile ilgili web arayüzünden göremediğimiz fakat CLI’dan ulaşabileceğimiz bilgiler aşağıdaki gibidir:

fortigate-lab # diagnose debug fsso-polling <seçenekler>

summary FSSO aktif dizin sunucuları özetini gösterir

detail FSSO aktif dizin sunucu detaylarını gösterir

user FSSO aktif dizin sunuculalarından çekilen kullanıcıları gösterir

group Aktif dizin kullanıcıların gruplarını gösterir

refresh-user Aktif dizin sunucularından çekilen kullanıcıları yeniler

Komutlarının çıktılarını inceleyerek, web arayüzünden görmeniz mümkün olmayan bazı verileri elde edebilirsiniz.

Layer 7 – Fortigate CLI Uygulama Katmanı incelemesi

IPS

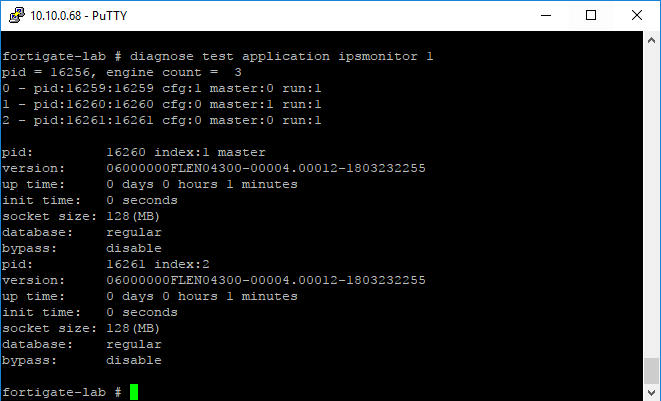

fortigate-lab # diagnose test application ipsmonitor komutunu yazdığınızda IPS ile ilgili izleyebileceğiniz seçenekler vs. karşınıza çıkar.

fortigate-lab # diagnose test application ipsmonitor 1 komutu ile IPS versiyonunu, en son ne zaman güncellendiğini, veritabanı tipi gibi birçok detayı görebilirsiniz.

fortigate-lab # diagnose test application ipsmonitor komutunun sonuna aşağıdaki numaraları eklediğinizde numaranın yanında yazan aksiyonu aldırabilirsiniz:

1: Display IPS engine information

2: Toggle IPS engine enable/disable status

3: Display restart log

4: Clear restart log

5: Toggle bypass status

6: Submit attack characteristics now

10: IPS queue length

11: Clear IPS queue length

12: IPS L7 socket statistics

13: IPS session list

14: IPS NTurbo statistics

15: IPSA statistics

16: Display device identification cache

17: Clear device identification cache

18: Display session info cache

19: Clear session info cache

21: Reload FSA malicious URL database

22: Reload whitelist URL database

24: Display Flow AV statistics

25: Reset Flow AV statistics

96: Toggle IPS engines watchdog timer

97: Start all IPS engines

98: Stop all IPS engines

99: Restart all IPS engines and monitor

Eğer dilerseniz Fortigate Güvenlik duvarında yüksek memory ve CPU kullanımından kaynaklı hatalar ve errorları azaltmanıza yardımcı olabilecek bu linkteki yazıyı okuyabilirsiniz.

Ayrıca bu linkte Fortigate Güvenlik Duvarı ile ilgili bazı tavsiye edilen uygulamalara (best practise) ve işinize yarayabilecek diğer Fortigate CLI komutlarına ulaşabilirsiniz.

Referanslar:

(2) FortiOS 6 CLI Guide: http://help.fortinet.com/cli/fos60hlp/60/index.htm

(3) Routing Troubleshoot: http://kb.fortinet.com/kb/viewContent.do?externalId=FD31207