Birbirinden uzak iki lokasyon arasında güvenli (kriptolu) haberleşme ağı kurmanın birkaç yolu vardır. İnternet servis sağlayıcınızdan L2 VPN hizmeti alabilir veya iki lokasyon arasında dark fiber hizmeti alabilirsiniz. Fakat bu güvenli erişimin en az maliyetli ve en zahmetsiz olanı şüphesiz IPSec VPN tünel kurmaktır. Bu yazıda Fortigate IPSec VPN ayarlarının yapım aşamaları anlatılmaya çalışılmıştır.

Kullanılan Fortigate Firewall versiyonu: 6.0

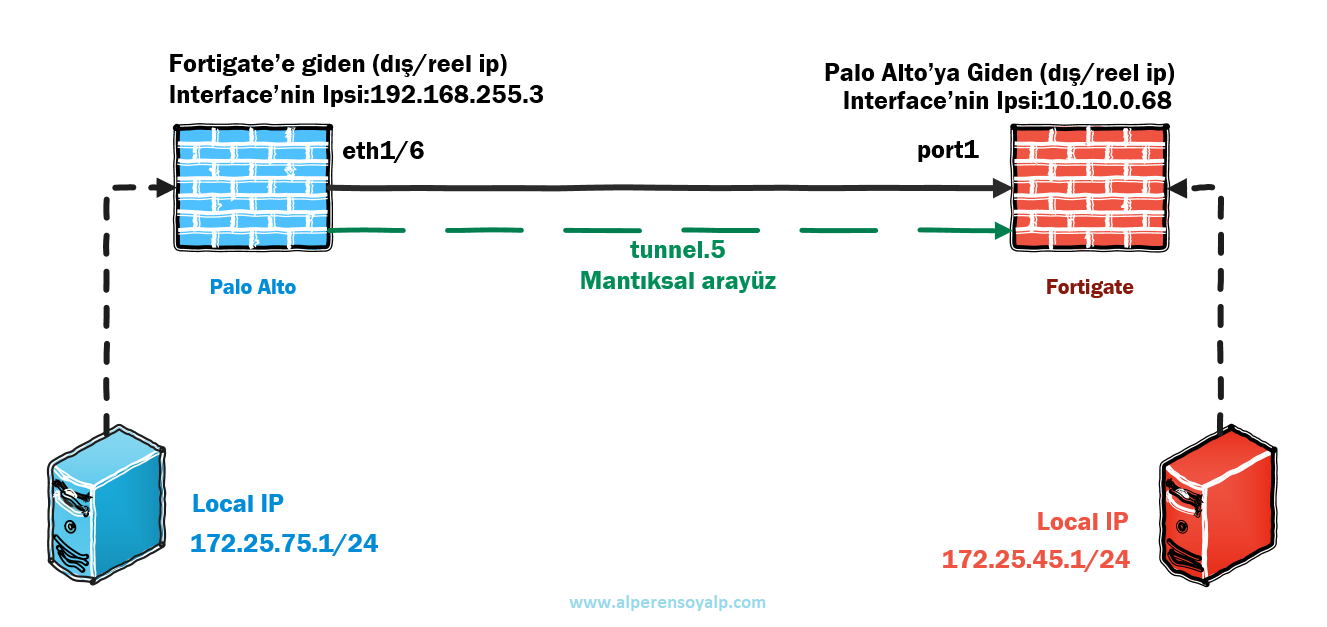

Topoloji:

Fortigate IPSec tünel parametreleri:

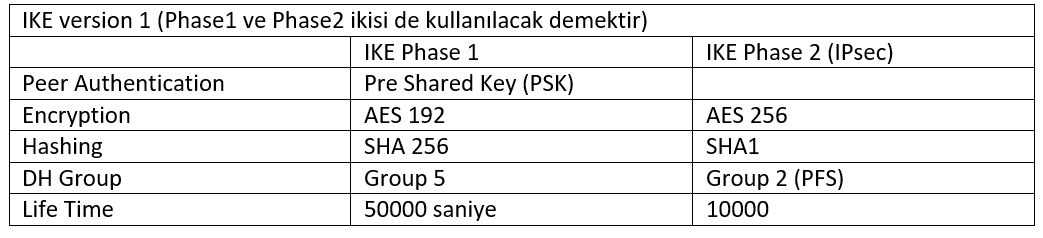

Aşama 1:

VPN > IPsec Wizard altına gelin. Template type’dan Custom seçin. Ve Tünele bir isim verin. Biz bir önceki anlatımda benzerlik olsun diye tunnel.5 diyeceğiz. Next’e basıp bir sonraki ayar ekranına gelin.

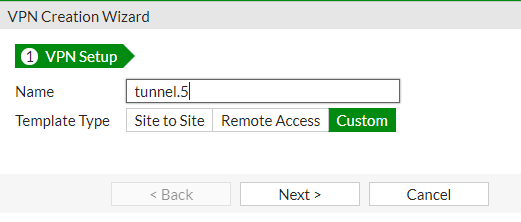

Aşama 2:

Bu sayfada Network ayarları kutusunda, IP adres kısmına karşı cihazın (bizim durumumuzda Palo Alto) dış ipsini yazın ve bu cihaza hangi interface üzerinden (normal şartlarda internete çıkan bacak) erişilmesi gerektiğini belirtin.

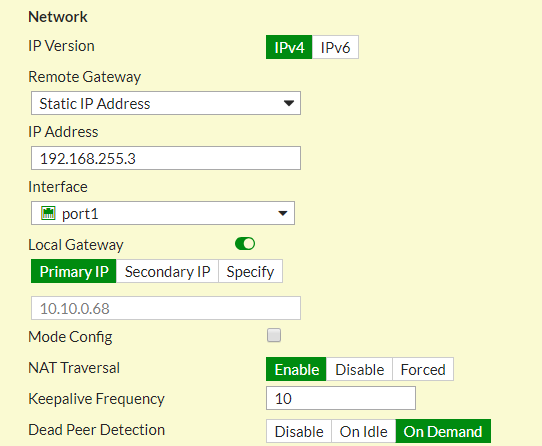

Aşama 3:

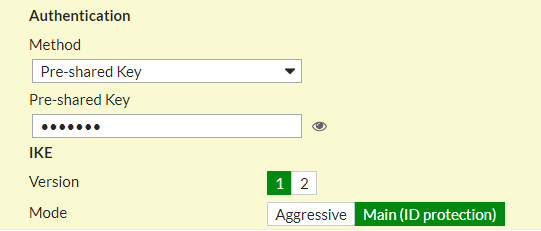

Authentication kısmında Palo Alto tarafında da belirttiğimiz gibi kullanılan metot Pre-shared key. Palo Alto tarafında ayarları yaparken kullandığımız key’in aynısını burada belirtiyoruz. Diğer ayarlar aşağıda göründüğü gibi varsayılanda bırakılıyor.

Aşama 4:

Phase 1 Proposal kısmında, Palo Alto tarafında Aşama 2’de yaptığımız ayarın karşılığını yapıyoruz. Hatırlarsanız; Encryption=AES192, Authentication=SHA256, DH=5, Lifetime=50000 yazının başındaki tabloda belirttiğimiz parametrelerdi.

Aşama 5:

Phase 2 ayarlarını başta verdiğimiz tablo ve topoloji IP verilerine göre aşağıdaki gibi düzenliyoruz.

Aşama 6:

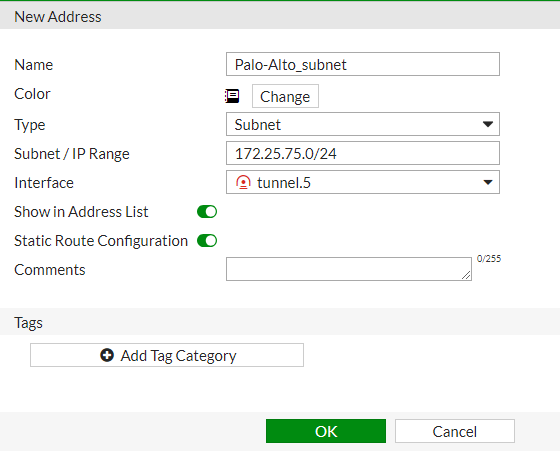

Policy & Objects > Addresses > Create New altına gelip Palo Alto’nun local IP’sini kapsayan aşağıdaki gibi yeni bir adres oluşturuyoruz. Static Route Configuration kısmını enable ederseniz, sonraki aşamalarda static route yazarken tekrar subneti elle yazmanıza gerek kalmaz.

Aşama 7:

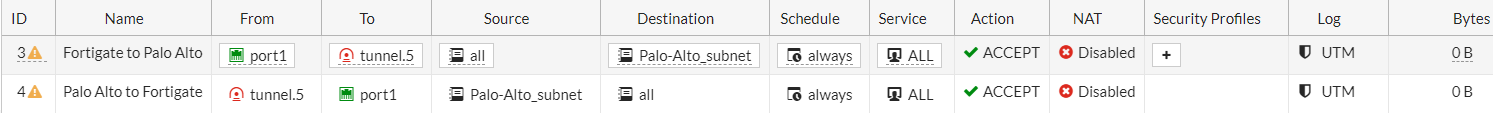

Policy & Objects > IPv4 Policy > Create New kısmından 2 yeni kural oluşturacağız. Bu kurallar ile IPsec tünelden yerel ağa, yerel ağdan IPsec tünele doğru izin yazıyoruz.

Aşama 8:

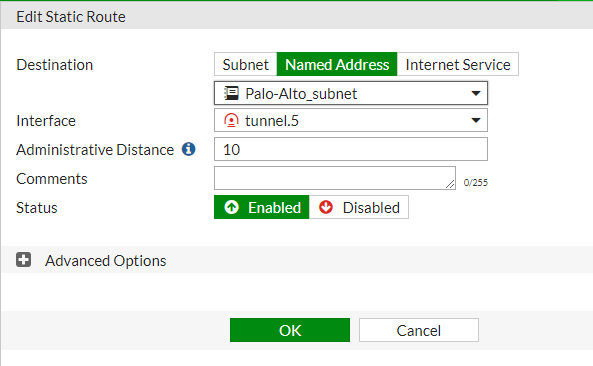

Son olarak Network > Static Routes > Create New kısmından yeni bir static route yazıyoruz. Address oluştururken “Static Route Configuration” kısmını aktif ettiyseniz Named Address kısmına geldiğinizde bunu görebilirsiniz.

IPsec tünelin durumunu Monitor > IPsec Monitor kısmından inceleyebilirsiniz.

Ref: Fortinet Cookbook