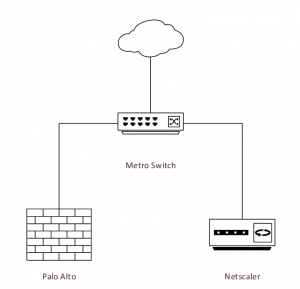

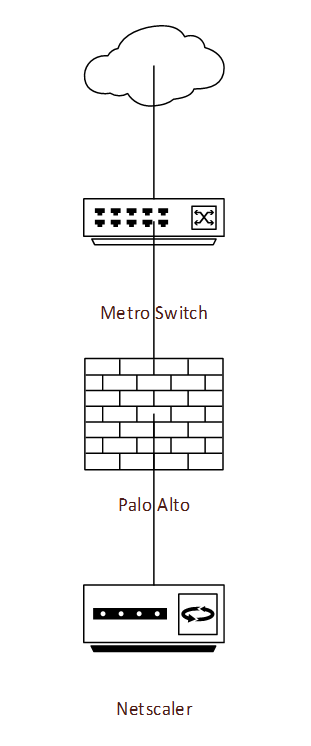

Senaryomuz aşağıdaki gibi bir topolojideki yük dengeleme cihazını Palo Altonun arkasına almak. Bunu en kolay ve en hızlı yapabileceğimiz yollardan biri Palo Alto virtual wire özelliğini kullanmak.

Yukarıdaki topolojide Netscaler’ı Palo Altonun arkasına alarak ekstra bir güvenlik katmanı oluşturmak ve Palo Alto tarafında güvenlik önlemi olarak Vulnerability Protection, Antivirus, Anti-Spyware özelliklerinden faydalanmak istiyoruz. Ayrıca Netscaler’a gelen giden paketleri Palo Altonun Traffic loglarında görebilecek ve gerek duyulduğunda troubleshoot sırasında işlerimizi kolaylaştırabileceğiz.

Bu süreçte izlenebilecek adımlar aşağıdaki gibidir:

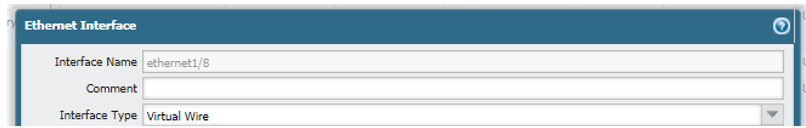

1.Network > Interfaces altına gelin, 2 interface seçeceğiz, bunlardan birisi Metro switch bağlantısı diğeri ise netscaler bağlantısı için. Virtual wire sayesinde Netscaler tarafında hiçbir değişiklik yapmamıza gerek kalmayacak. Virtual wire paketlerin L2 veya L3 bilgilerini değiştirmeden iletir aynı zamanda paketleri inspect edebilir, oluşturacağınız güvenlik profillerine göre istenmeyen paketleri drop edebilir.

Seçtiğiniz 2 interface’in üstüne tıklayın ve Interface type’dan virtual wire seçin:

OK deyip kaydedin ve aynı işlemi 2. İnterface için de yapın.

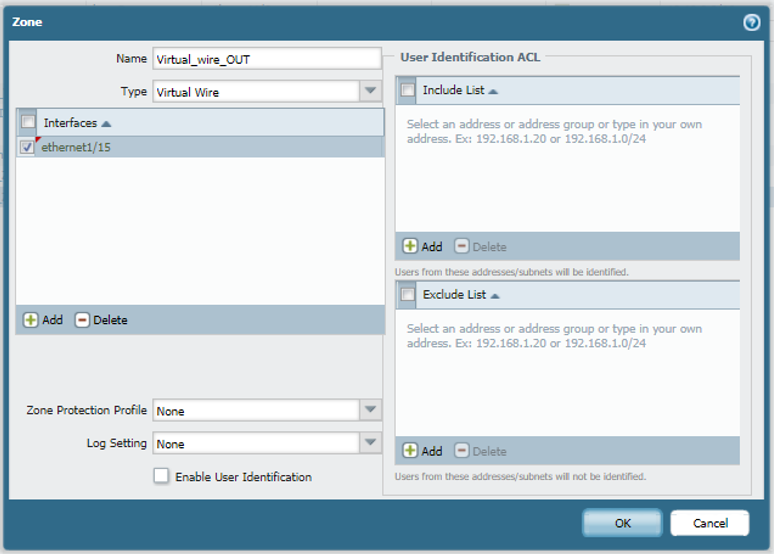

2.Network > zones altına gelin Add butonuna basarak yeni 2 zone oluşturun. Madde 1 virtual wire’da kullanmak için seçtiğiniz 2 interface için 2 zone oluşturun. Metro switch tarafı ve netscaler tarafı için oluşturulacak bu zonelara ilgili interfaceleri ekleyin.

Yukarıdaki zone metro switch tarafı için ayarlanan zone. Ethernet 1/15 bizim virtual wire’ımızın switch tarafındaki portu olacak. İkinci bir zone’u Virtual_wire_IN adı ile oluşturup ona da Ethernet 1/8 interfacesini ekleyip. OK diyoruz.

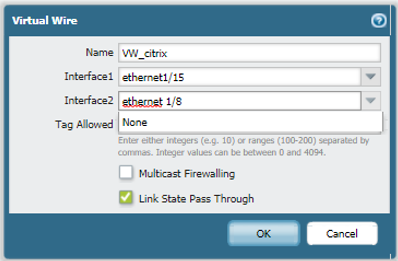

3.Network > Virtual Wire altına geliyoruz. Add butonu ile yeni bir virtual wire oluşturuyoruz. Madde 1 de virtual wire’da kullanacağımızı belirlediğimiz interfaceleri seçiyoruz, ve OK ile kaydediyoruz. Tag Allowed kısmına bu virtual wire’dan geçecek olan VLAN ID’lerini yazıyoruz. Eğer VLAN geçmiyorsa boş bırakabilirsiniz. Bilmiyorsanız emin olmak için 1-4094 yazıp tüm taglı vlanların geçmesini sağlayabilirsiniz.

4.Objects > Tags Altına gelip Virtual wire kurallarımızda kullanacağımız tagı oluşturuyoruz. (Opsiyonel)

4.Objects > Tags Altına gelip Virtual wire kurallarımızda kullanacağımız tagı oluşturuyoruz. (Opsiyonel)

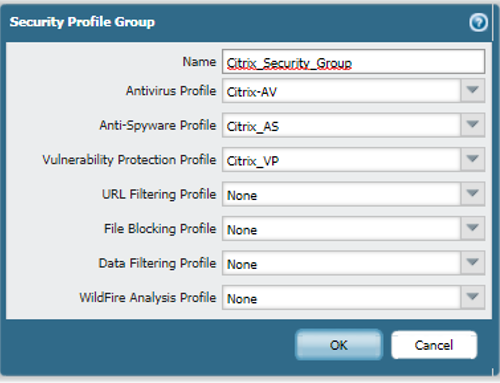

5.Objects > Security Profiles Altında kullanmak istediğimiz güvenlik profillerini ayarlıyoruz. Bizim case’imizde biz aşağıdaki gibi güvenlik profillerini oluşturup bir sec. prof.gruba ekledik.

6.Virtual wireda herhangi bir routing veya NAT işlemi yapılmadığından ( Engin Yüce Hocam Virtual-Wire interface modunda NAT işleminin desteklendiğini belirterek buradaki yanlış bilgiyi düzeltti, teşekkürler), Policies > Security altında bir erişim kuralı yazmamız bağlantının sağlanmasına yeterli olacaktır. Bizim oluşturduğumuz security profile şu şekilde:

Name: VW_Rule_Web_servisleri Rule Type: Universal Tags:VW_Zone_Tag

Source Zone: Virtual_wire_OUT Source Address: Any

Destination Zone: Virtual_Wire_IN Destination Address: Any * (veya)

Application: Any Service: TCP-80 ve TCP-443

Action: Allow Profile Setting: Group (güvenlik profillerini topladığımız grup) OK

Değişiklikleri commit ettikten sonra kablo bağlantılarını fiziksel olarak yapıyoruz. Yeni topoloji aşağıdaki şekilde ve yük dengeleme cihazının arkasındaki servisler daha güvenli olarak çalışıyor.

Diğer Palo Alto yazıları için tıklayın

Alper Bey Merhaba,

6. madde içerisinde Virtual-Wire interface modunda Routing ve NAT işlemi yapılmadığını belirtmişsiniz. Fakat Virtual-Wire interface modunda NAT işlemi desteklenmektedir. Ufak bir katkı olarak iletmek istedim.

Selamlar ve Sevgiler.

Merhaba Engin Hocam,

Düzeltme için çok teşekkürler, yazıda da düzeltiyor olacağım.

Saygılar 🙂