Fortigate’in 2018 Mart ayının sonunda çıkardığı yeni versiyonu olan 6.0 sürümü ile birçok yeni özellik tanıtıldı. Bunlardan bir tanesi de “External Dynamic Block List”. Bu özellik sayesinde bir web sitesinde (ör: https://www.usom.gov.tr/url-list.txt ) yayınlanmış olan adreslerden bir liste oluşturup, engelleme yapabilir, bu listenin hangi aralıklarla güncelleneceğini ayarlayabilirsiniz.

Şu anda USOM’un yayınladığı zararlı URL listesinde 20+ bin adres bulunmakta ve bu listede yer alan zararlı URL’lerin birçoğu kötü niyetli saldırılarını Türkiye içerisinde yapmaktadır. Dolayısıyla bu nitelikteki bir havuzun engellenmesi karşılaşılma ihtimali olan saldırıları azalacaktır.

Aşağıdaki adımları takip ederek USOM ‘un yayınladığı zararlı url listesini engelleyebilirsiniz. Fortios 6.0.0 ile sonrasında çıkan veryisonlarda (6.0.1 , 6.0.2 …) USOM listesinin nasıl içeri aktarılacağı değişkenlik gösterir. Eğer Fortigate versiyonunuz 6.0.0 ise 1.1 adımını gerçekleştirip sonrasında 2. adıma geçeiblirsiniz. Eğer Fortios versiyonunuz 6.0.1 ve üstü ise madde 1.2 den başlayıp devam edebilirsiniz.;

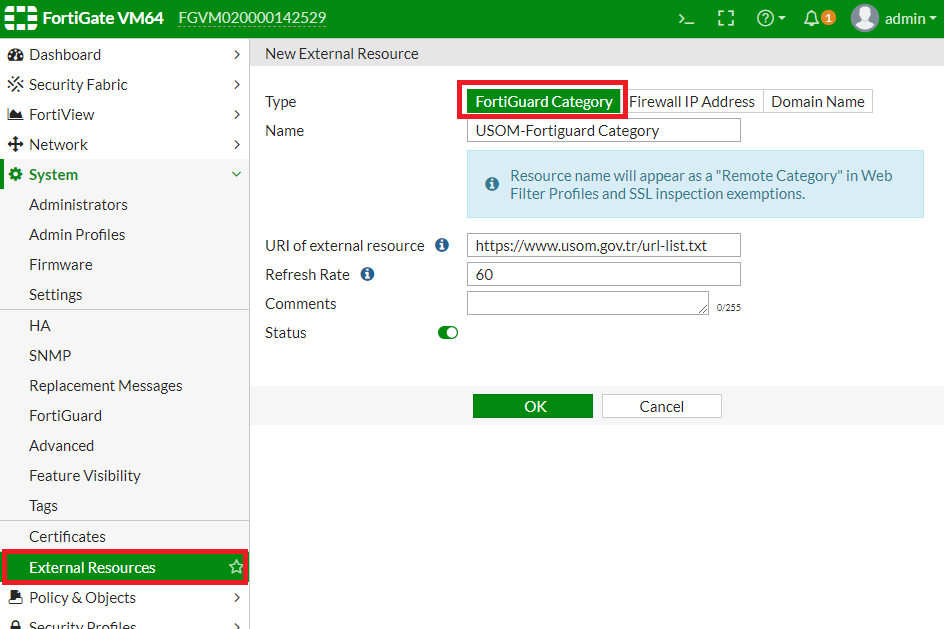

1.1 FORTIOS 6.0.0 için –> System > External Resources altına gelin Create New butonuna basarak yeni bir dinamik liste oluşturun. Burada 3 tip liste oluşturma seçeneğimiz var. Bu tipler arasındaki temel farklar aşağıdaki gibidir:

a-Fortiguard Category – Oluşturulan liste “Web filter” profillerinin içerisinde kategorilerde “Remote Category” altında görünür.

b-Firewall IP Address – Oluşturulan liste “DNS filter” profillerinin içerisinde “External Domain Block list” altında görünür. (Güvenlik duvarını Proxy mode’da kullanıyorsanız “Source/Destination” altında)

c-Domain Name – Oluşturulan liste “DNS filter” profillerinin içerisinde kategorilerde “Remote Category” altında görünür.

Engellemenin yapılabileceği bu 3 noktadan size en uygun veya kolay olan bir tanesini seçip, uygulayabilirsiniz:

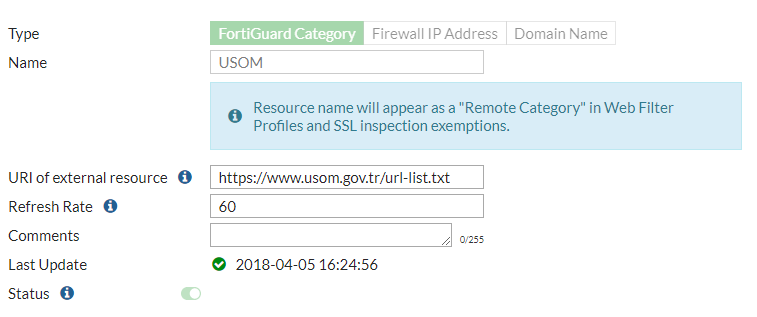

1-Fortiguard category type kullanılarak engellemek isterseniz: Aşağıdaki görseldeki gibi ayarları yapın, Refresh rate kısmından bu listenin ne sıklıkla güncelleneceğini dakika cinsinden belirleyin.

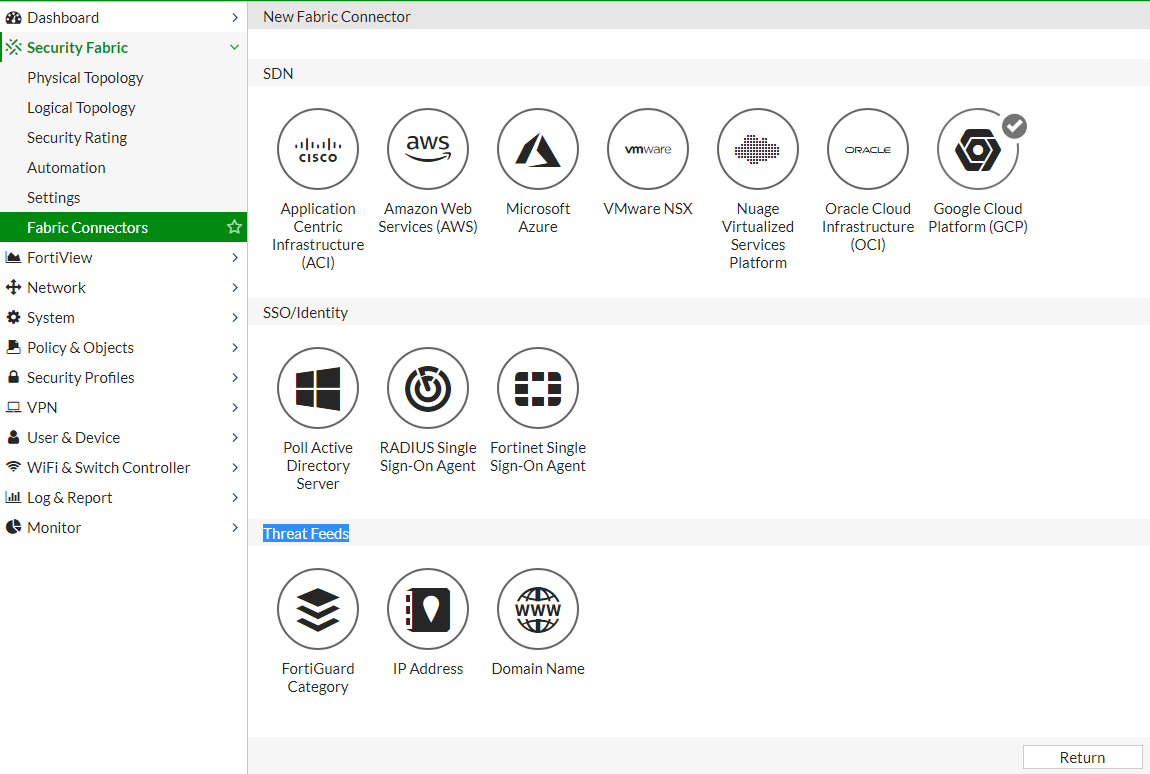

1.2 FORTIOS 6.0.1 , FORTIOS 6.0.2 ve sonrası versiyonlar için Securtiy Fabric > Fabric Connectors altına gelin. Burada “Threat Feeds” başlığı altında 3 tip liste oluşturma seçeneğimiz var.

Bu tipler arasındaki temel farklar aşağıdaki gibidir:

a-Fortiguard Category – Oluşturulan liste “Web filter” profillerinin içerisinde kategorilerde “Remote Category” altında görünür.

b-IP Address – Oluşturulan liste “DNS filter” profillerinin içerisinde “External Domain Block list” altında görünür. (Güvenlik duvarını Proxy mode’da kullanıyorsanız “Source/Destination” altında)

c-Domain Name – Oluşturulan liste “DNS filter” profillerinin içerisinde kategorilerde “Remote Category” altında görünür.

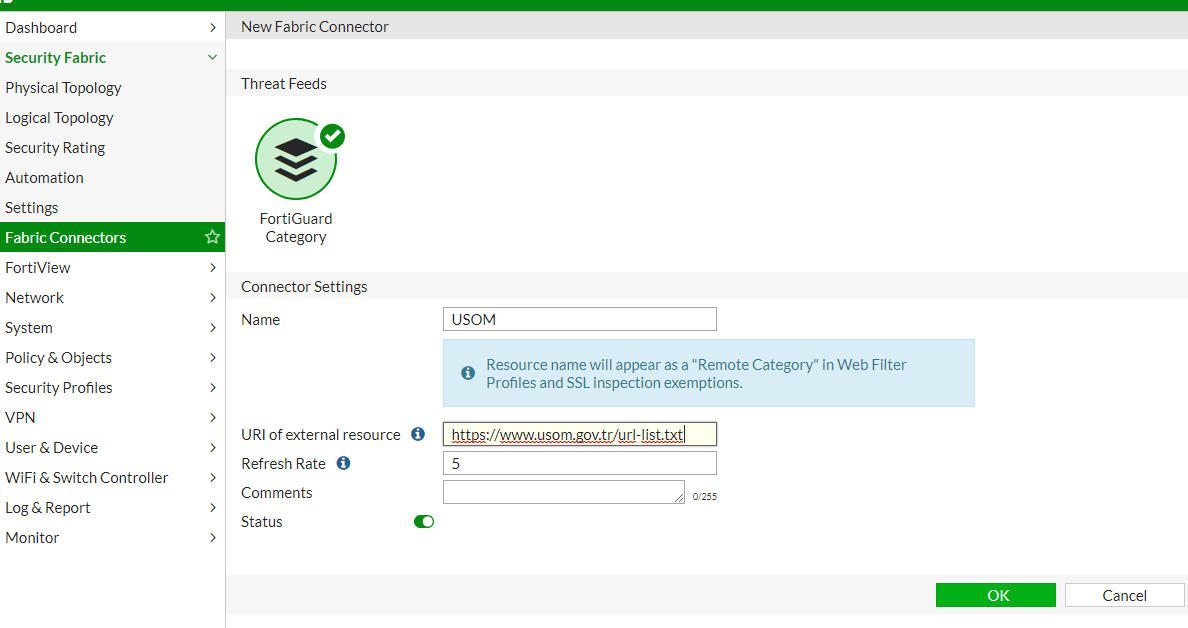

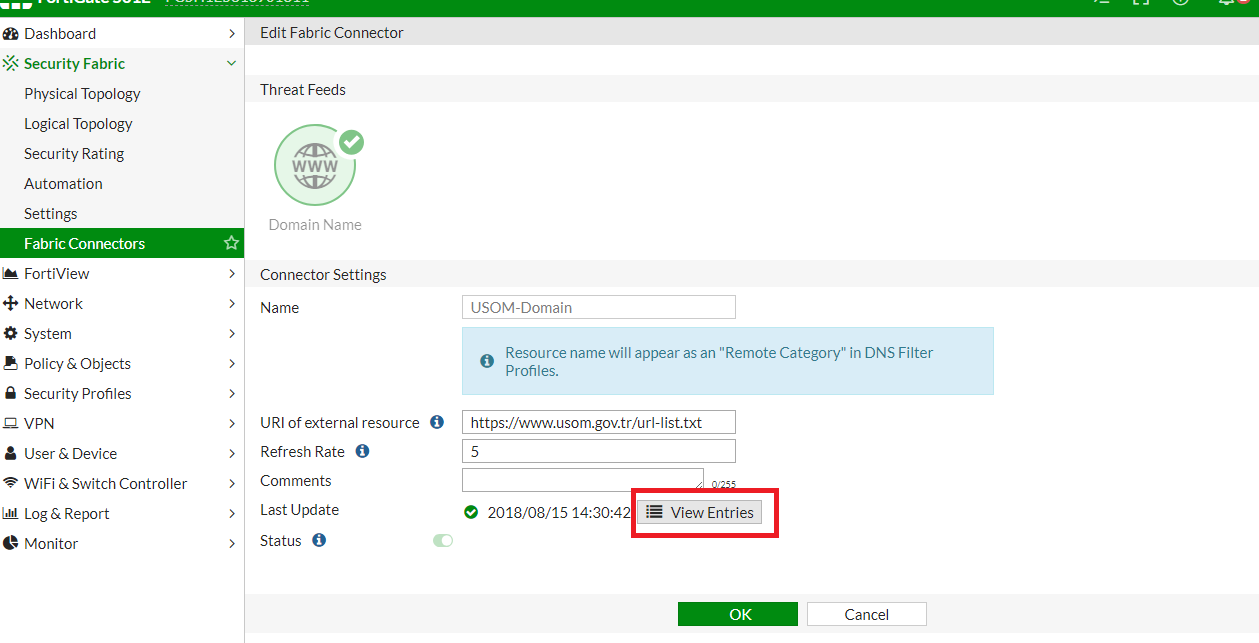

Hangisini kullanmak istediğinizi (3’ünü aynı anda kullanmanızda sakınca yok) belirledikten sonra simgenin üzerine tıklayın ve aşağıda ekran görüntüsündeki gibi isimlendirerek “OK” tuşuna basıp kaydedin.

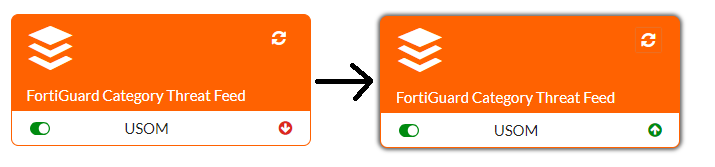

OK tuşuna basıp kaydettikten bir sure sonra Fabric Connectors altında “Threat Feed” yani Tehdit Girdilerinin sağ alt köşesindeki aşağı bakan kırmızı okların yukarı dönüp yeşil olduğunu göreceksiniz. Bu URL’lerin başarı ile indirilebildiğini gösterir.

Bu kısımda oluşturduğumuz dinamik listeye tıklayıp içerisine girebilir, Last Update kısmında en son ne zaman başarıyla güncellendiğini görebilir veya “View Entries” butonuna tıklayarak USOM’dan başarıyla çekilebilen URL’leri görebilirsiniz.

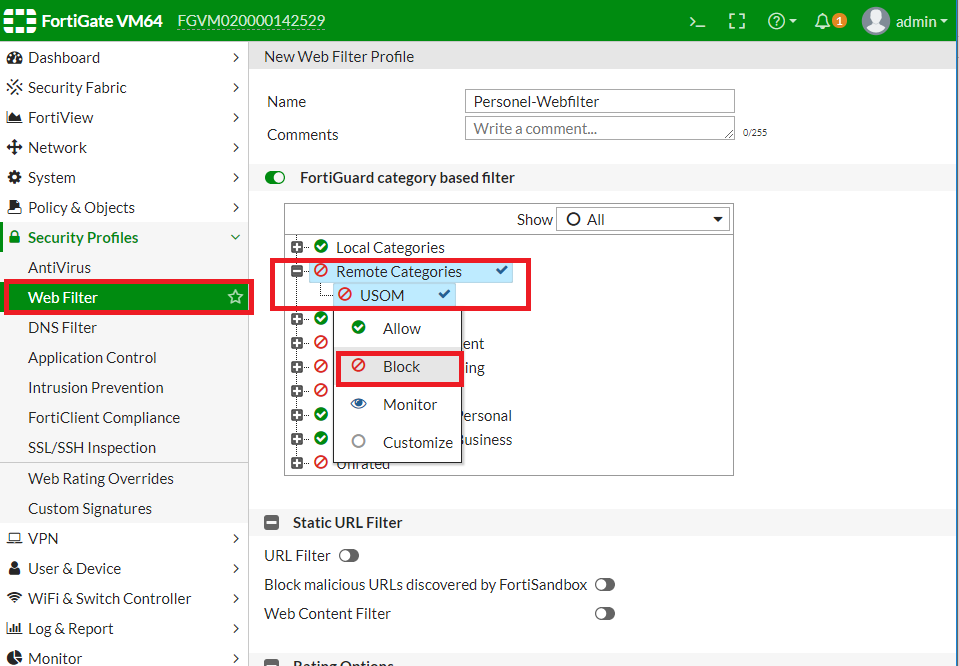

2. Daha sonra oluşturduğunuz dinamik engelleme listesini Security Profiles > Web filter altına gelerek istediğiniz profilde yasaklayın:

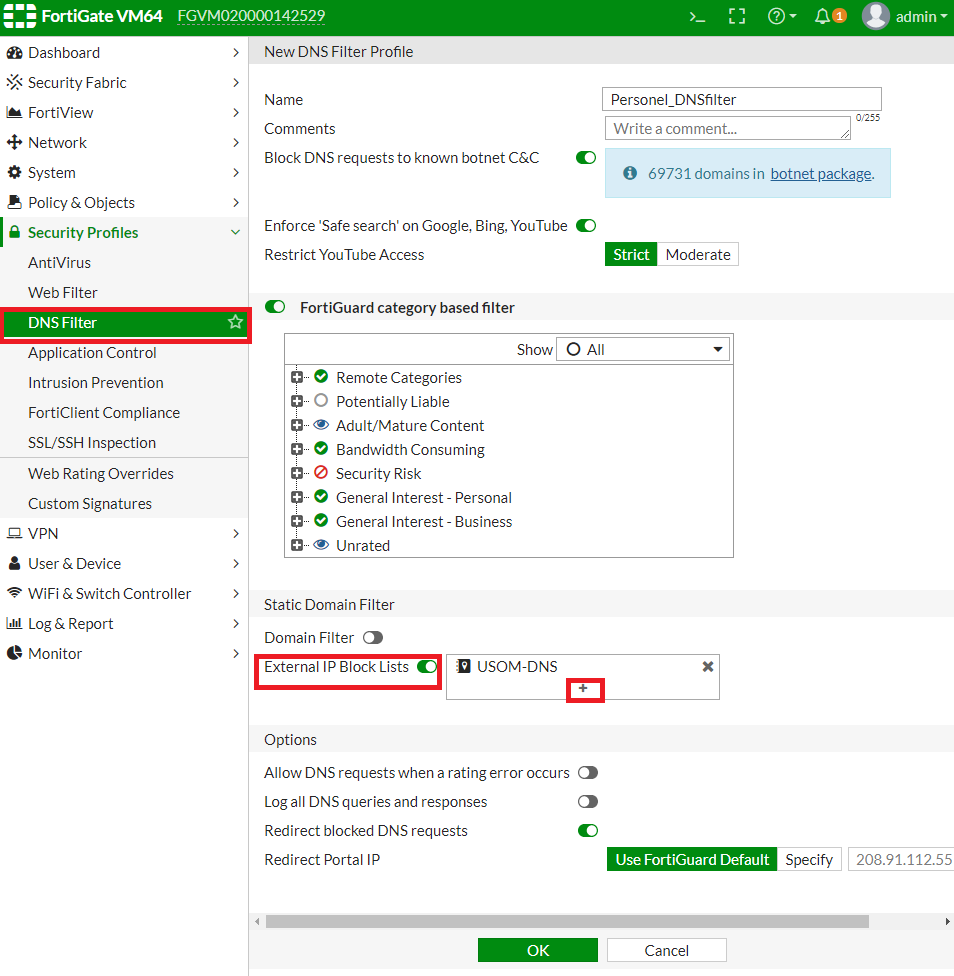

3. Firewall IP Address type kullanarak engellemek isterseniz: Madde 1 deki gibi ayarları yapın, yalnızca type kısmından Firewall IP addressi seçin, daha sonra Security Profiles > DNS Filter altına gelin, Static Domain filter başlığı altında “External IP Block List” seçeneğini aktif hale getirin ve “+” butonuna basarak olduşturduğunuz listeyi seçin:

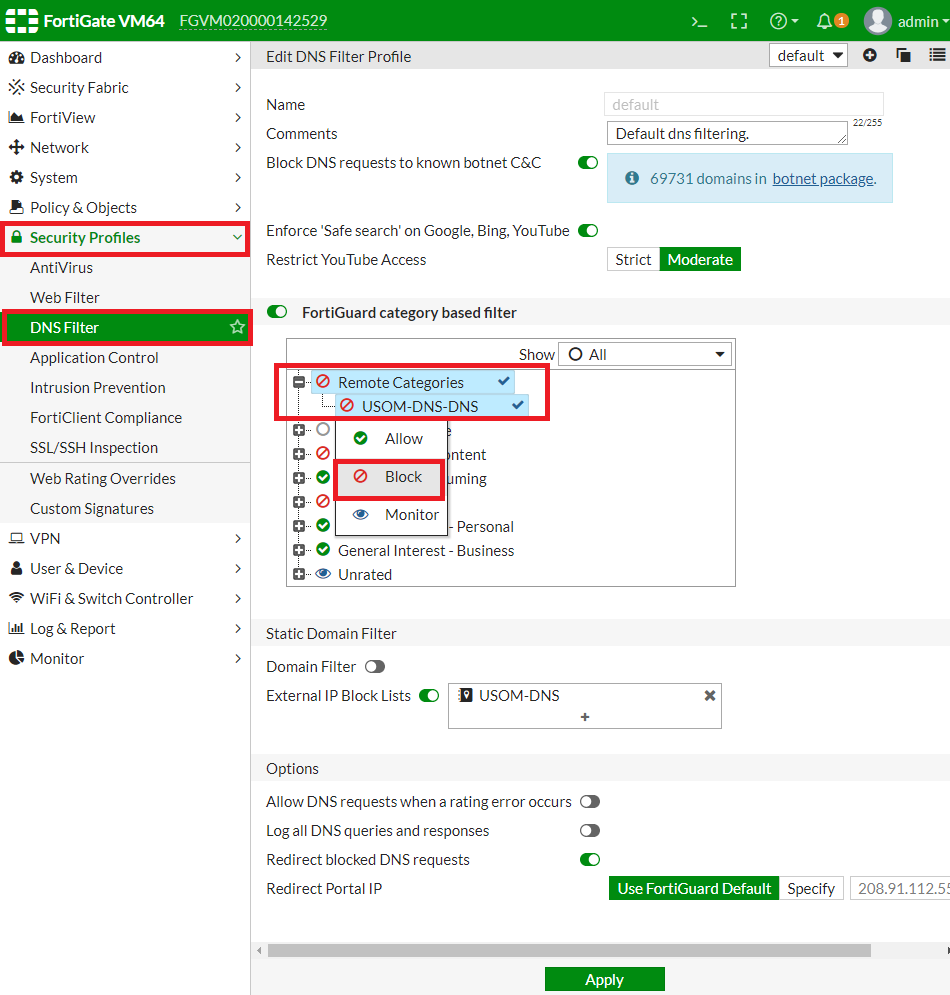

4. Domain name type kullanarak engellemek isterseniz: Madde 1 deki gibi ayarları yapın, yalnızca type kısmından Domain Name seçin; daha sonra Security profiles > DNS filter altına gelin, Fortiguard category based filter seçeneğinin aktif durumda olduğundan emin olun, Remote Categories altında madde 3 de oluşturduğunuz engelleme listesini göreceksiniz, bu kategori üzerine sağ tıklayıp Block seçeneğini seçin.

Yukarıdaki 3 seçenekten birini uyguladıktan sonra testlerinizi yapabilirsiniz. Ayrıca System > External Resources altında oluşturduğunuz listelere (Fortios 6.0.0 için) çift tıklayıp liste güncellemesinin en son ne zaman başarıyla yapıldığını görebilirsiniz.

Fortigate ile ilgili diğer tüm yazıları bu linkte bulabilirsiniz.

Referans: FortiOS™ Handbook – Security Profiles 6.0.0

Elinize sağlık çok faydalı bir içerik

Değerlendirmeniz için çok teşekkür ederim Mustafa Hocam. 🙂

Alperen hocam elinize saglik.

Recep Hocam teşekkürler!

Alperen Hocam Bizim kullandığımız Fortigate versiyonu v5.6.2 bu versiyonda nasıl engelleme yapabiliriz.

Merhaba Musa Hocam, versiyon 5.6.2’de pratikte deneme imkanım olmadı. Fakat release notlarından gördüğüm kadarıyla “External Resources” 6.0 versiyonu ile gelen bir özellik.

Alperen bey elinize sağlık. Çok yardımcımız oldu.

Merhaba Mert! Teşekkürler, İşine yaradığına sevindim 🙂

Alperen hocam versiyon5.6.2 de External Resources alanı yok.

Musa Hocam tekrar merhaba. Bir önceki yoruma yazdığım cevabı düzenledim. Benim tarafımda bir yanlış anlaşılma olmuş kusura bakmayınız. External Resources 6.0 versiyonu ile birlikte gelmiş olan bir özellik. Dolayısı ile 5.6 veya önceki herhangi bir versiyonunda bu özellikten yararlanmanız mümkün değil. Ayrıca Versiyon 6.0.1 veya üstü versiyonlarda ise External Resources kısmı security fabric altındaki Fabric Connectors başlığı altına eklenmiş durumdadır.

Teşekkür ederim Alperen hocam Usom listesini bu 5.6.2.versiyonunda kısıtlamamız için ne yapabiliriz.

Rica ederim Musa Hocam. USOM URL’lerini 5.6.2 versiyonunda engellemek isterseniz Web Rating Override Categories kısmını kullanabilirsiniz. Kullandığını cihazın modeline bağlı olarak 12.000 adrese (fortiguard local ratings) kadar engelleme yapabilirsiniz. Bildiğim kadarıyla mevcut USOM listesinde 20.000+ adet URL bulunmakta dolayısı ile tüm USOM zararlı linklerini Web rating override ile yasaklamak mümkün değil, fakat zaten bu URL’lerin önemli bir kısmı Fortigate tarafından zararlı URL olarak tanınıp engellenebilmektedir. Bu linkten cihazınızın kaç adet “FortiGuard local ratings” desteklediğini görebilirsiniz. Bu linkte 5.2 versiyonu için web rating override nasıl yapılır anlatım yapılmış. Aynısı 5.6 da da geçerlidir.

Otomatik olarak tüm USOM listesinin indirilip script halinde Fortigate’e yüklenebilmesi için Tuncay BAŞ hocamız bir program hazırlamıştı onu da bu linkten bulabilirsiniz.

süper olmuş forti ile anlatımları okur yazar seviyesine kadar basite indirgeyerek anlatmanız gerçekten takdire şayan emeğinize sağlık çok teşekkürler

süper olmuş forti ile anlatımları okur yazar seviyesine kadar basite indirgeyerek anlatmanız gerçekten takdire şayan emeğinize sağlık çok teşekkürler.:)

Değerli yorumunuz için teşekkürler Fatih Bey 🙂

Alperen hocam bu güzel anlatımınız için teşekkürler

Beğenmenize sevindim Furkan Hocam 🙂